Chiffrement

Nous avons trois produits phares

-

Note 0 sur 5

-

Note 0 sur 5

-

Note 0 sur 5

PAM

Nous avons deux produits BeyondTrust

1 - Privileged Remote Access :

Privileged Remote Access

Our best-in-class WordPress solution, with additional optimization to make running a WooCommerce online store easy. Our prices are clear and straight forward so you can

Fonctions principales

Management de session

Bénéficiez d'une visibilité et d'un contrôle complets sur toutes les actions, autorisations et autres, dans chaque session privilégiée. Veillez à ce que la conformité soit facilement respectée grâce aux détails granulaires de chaque session automatiquement enregistrés et consignés.

Consoles et outils flexibles

Maintenez des flux de travail sécurisés grâce à des outils familiers comme Putty ou Azure Data Studio et augmentez la couverture par un accès via portable ou console web.

Secure Remote Access

Connectez-vous de façon sécurisée, transparente et à tout moment à vos systèmes IT critiques, applications cloud et systèmes OT – sans VPN.

Un contrôle des accès privilégiés

Assurez le moindre privilège et l’accès Just-in-Time en donnant à vos utilisateurs le niveau exact d'accès à distance dont ils ont besoin – et uniquement pour la période requise.

Authentification simplifiée

Améliorez la productivité et protégez vos systèmes avec le MFA, l’authentification sans mot de passe et de l’authentification SAML optimisée pour un accès et une intégration facilités.

Conformité et audit de session

Obtenez la conformité avec SOC 2 grâce à des pistes d’audit, de l’analyse forensique et des analyses avancées utilisant des données de session détaillées – disponibles en temps réel ou après la session.

Points forts du produit

Architecture Zero Trust (ZTA)

Étendez les bonnes pratiques de la gestion des accès privilégiés (PAM) aux accès à distance

Conformément aux principes du zero trust, Privileged Remote Access vous aide à garantir que tous les accès sont appropriés, bien dimensionnés, gérés et documentés dans l'ensemble de l'entreprise. Permettez un accès juste à temps pour les utilisateurs finaux, les fournisseurs tiers et les systèmes OT en appliquant des contrôles d'accès granulaires de moindre privilège. Permettez un accès juste à temps pour les employés internes, les fournisseurs tiers et les systèmes OT en appliquant des contrôles d'accès granulaires de moindre privilège.

Simplifiez l’accès pour les utilisateurs finaux

L'accès à distance privilégié offre une expérience utilisateur fluide qui permet aux utilisateurs de travailler avec les outils qu'ils souhaitent. En faisant passer toutes les connexions par un chemin d'accès unique et sécurisé, votre surface d'attaque est considérablement réduite. La surveillance et l'audit sont également simplifiés par l'obtention d'une liste unique de endpoints autorisés pour chaque utilisateur.

Chemins d'accès consolidées

Flux d’intégration simplifiés

Offrez un accès fournisseur sans problèmes

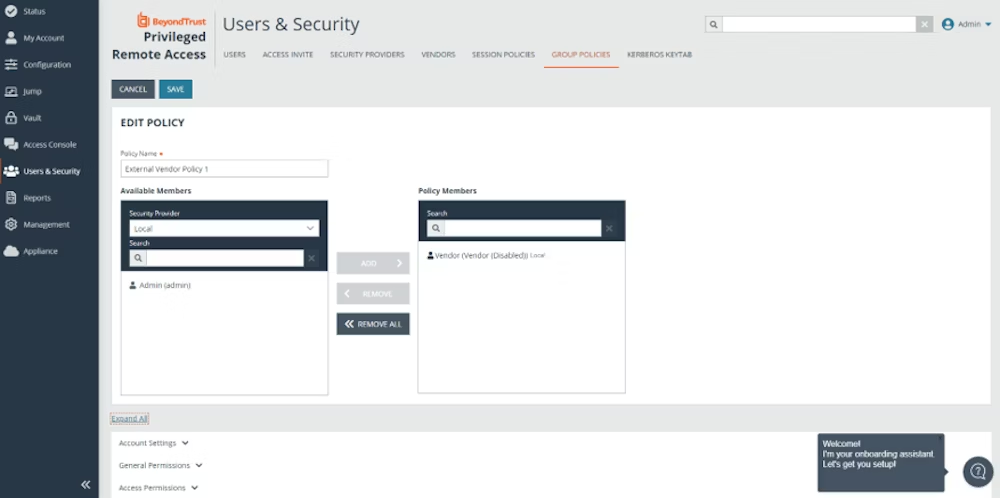

Éliminez la charge manuelle et le risque de tierce partie liés à la gestion des équipes de fournisseurs grâce à Vendor Onboarding. Les administrateurs peuvent déléguer la gestion des utilisateurs fournisseurs à des administrateurs fournisseurs de confiance ou à des utilisateurs internes avec une gestion simplifiée par le biais de la stratégie de groupe. Cela élimine les comptes partagés, tout en facilitant l'intégration des nouveaux comptes fournisseurs.

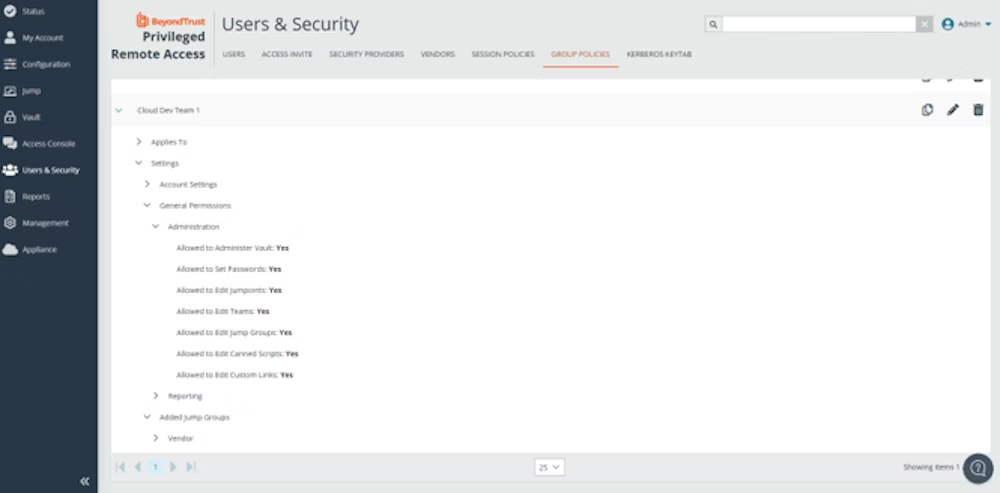

Permettez un accès simple aux développeurs et ingénieurs cloud

Donnez à vos développeurs et ingénieurs l’accès sans friction à l’infrastructure backend et aux systèmes critiques dont ils ont besoin, grâce à une interface privilégiant le protocole et un flux de travail bring-your-own-tool (BYOT). Assurez des processus sécurisés et efficients avec un accès API immédiat à des systèmes éphémères à travers des environnements multi-cloud.

Accès à l’infrastructure en un clic

2 - Password Safe :

Password Safe

Gérez les mots de passe, comptes, clés, secrets et sessions privilégiés pour les personnes et les machines et sécuriser les mots de passe des employés non privilégiés pour les applications métiers.

Fonctions principales

Gestion des identifiants et des mots de passe

Sécurisez et contrôlez l’accès aux identifiants privilégiés (mots de passe privilégiés, secrets DevOps et clés SSH) et automatisez le renouvellement des mots de passe.

API extensible

Automatisez l’évolutivité en intégrant un ensemble étendu d’outils et de systèmes d’entreprise pour organiser le PAM à l’échelle de toute la société.

Automatisation des tâches privilégiées

Automatisez les tâches répétitives se déroulant en plusieurs étapes, organisez-les en fonction de caractéristiques communes grâce aux groupes intelligents et profitez d’une meilleure visibilité grâce à une console de reporting avancée.

Découverte et intégration automatisées

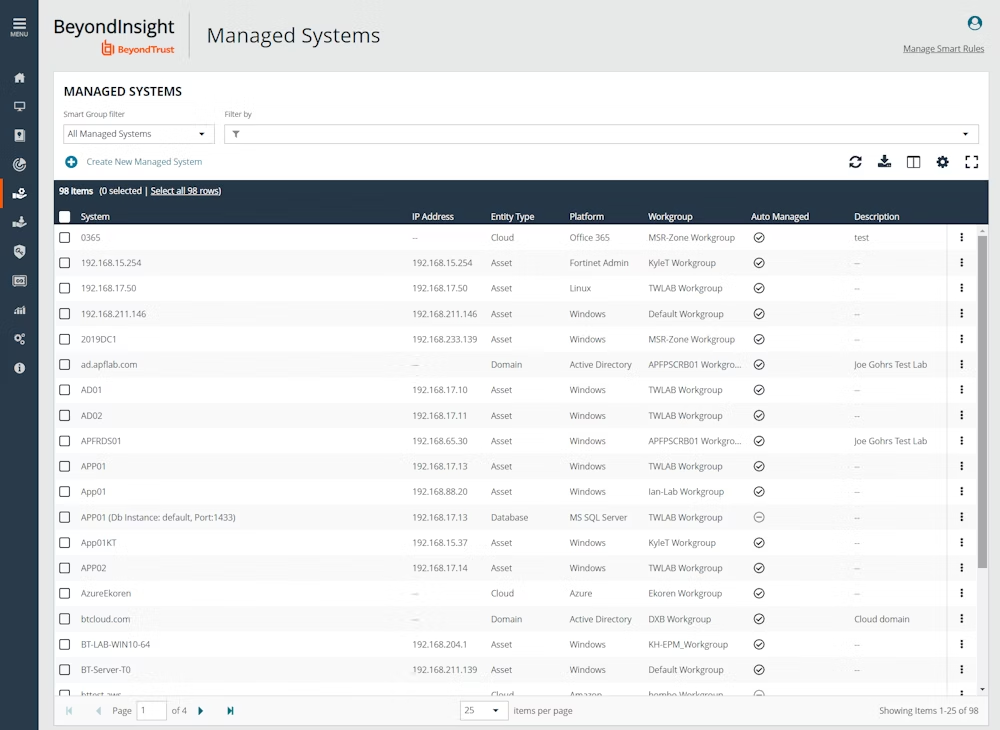

Analysez, identifiez et dressez le profil des applications et des ressources (y compris les clés SSH) avec l’intégration automatique des comptes privilégiés, partagés et de service.

Gestion des secrets

Sécurisez et contrôlez l’accès aux secrets utilisés dans les outils DevOps, les workflows et les processus CI/CD dans un environnement complètement auditable et contrôlé.

Gestion des mots de passe d’applications

Contrôlez les scripts, les fichiers, le code et les clés intégrées. Éliminez les identifiants programmés en dur. Définissez et automatisez les accès contrôlés à l’aide de l’API REST.

Gestion des sessions privilégiées

Enregistrez et surveillez l’ensemble des activités et des sessions liées aux comptes et aux identifiants privilégiés à des fins de conformité et d’investigation.

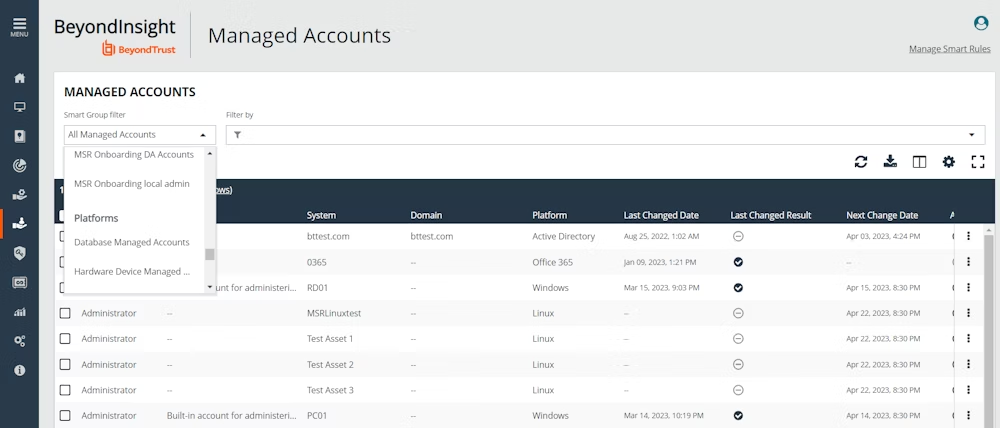

Contrôle des accès Just-in-Time

Faites progresser le Zero Trust grâce à un contexte Just-in-Time. Simplifiez les demandes d’accès en tenant compte du jour, de la date, de l’heure et de l’emplacement de l’accès aux ressources par un utilisateur.

Points forts du produit

Gestion unifiée des identifiants privilégiés

Réduisez les risques de sécurité pour l’IT et le cloud

Password Safe combine les fonctionnalités de Privileged Account and Session Management (PASM) et de Secrets Management en une seule solution. Protégez les identités privilégiées humaines et machines, ainsi que votre réseau, contre les piratages de compte, les attaques par réutilisation d’identifiants, la divulgation des mots de passe codés en dur, les mouvements latéraux, les attaques par élévation de privilèges, etc. Minimisez les risques associés à la compromission d’identifiants privilégiés en intégrant les comptes et les identifiants privilégiés, en protégeant l’accès aux mots de passe des comptes privilégiés et aux secrets DevOps, y compris les certificats, les clés API, les tockens et les clés SSH. Obtenez un contrôle total des accès au système et aux applications grâce à la gestion des sessions en direct. Les admins peuvent enregistrer, verrouiller et documenter les comportements suspects, avec la possibilité de bloquer ou d’interrompre les sessions. Permettez un accès juste à temps pour les employés internes, les fournisseurs tiers et les systèmes OT en appliquant des contrôles d'accès granulaires de moindre privilège.

Minimisez la complexité opérationnelle

Tirez parti de politiques dynamiques basées sur la découverte, des règles intelligentes et des fonctions de contrôle d’accès Just-in-Time pour alléger la charge de travail du service IT. Automatisez les tâches manuelles telles que l’intégration, le stockage des identifiants et l’approbation des privilèges afin de réduire la charge administrative et d’avoir l’assurance qu’aucun système n’est laissé sans gestion.

Automatisation intelligente

RSI accéléré

Réduisez les risques et améliorez les opérations de façon rapide

Password Safe peut être déployé dans le cloud (AWS, Azure), sous la forme d’une appliance pouvant être virtuelle (vSphere, Hyper-V) ou physique. Des déploiements flexibles garantissent que les identifiants privilégiés, les postures de sécurité et les workflows des utilisateurs sont immédiatement découverts et contrôlés en toute sécurité dans tous les environnements d’entreprise, sans aucune configuration nécessaire.

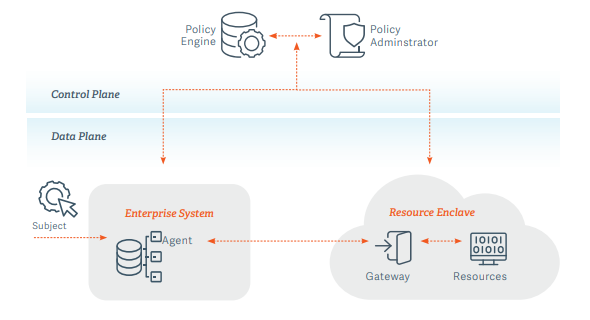

Mettez en place des contrôles de sécurité Zero Trust pour Privileged Password Management

Password Safe offre un moyen optimal d’organiser l’accès aux ressources sensibles et de mettre en œuvre une passerelle d’enclave Zero Trust. Le produit peut également contribuer à la mise en œuvre des sept principes du Zero Trust du NIST. Les ressources sont gérées et protégées contre les abus de connexions potentiellement inappropriées. Toutes les ressources contenues dans une enclave sont exécutées dans le cadre d’un modèle Zero Trust. Cela signifie qu’il ne sera fait confiance à aucune identité d’utilisateur final ou machine pour une session privilégiée directe, sauf si l’accès peut avoir lieu par l’intermédiaire d’une passerelle. L’activité de toutes les sessions est intégralement surveillée. Cela vaut pour tout endroit où se trouve une enclave de ressources, quel qu'en soit le périmètre.

Enclave et architecture Zero Trust

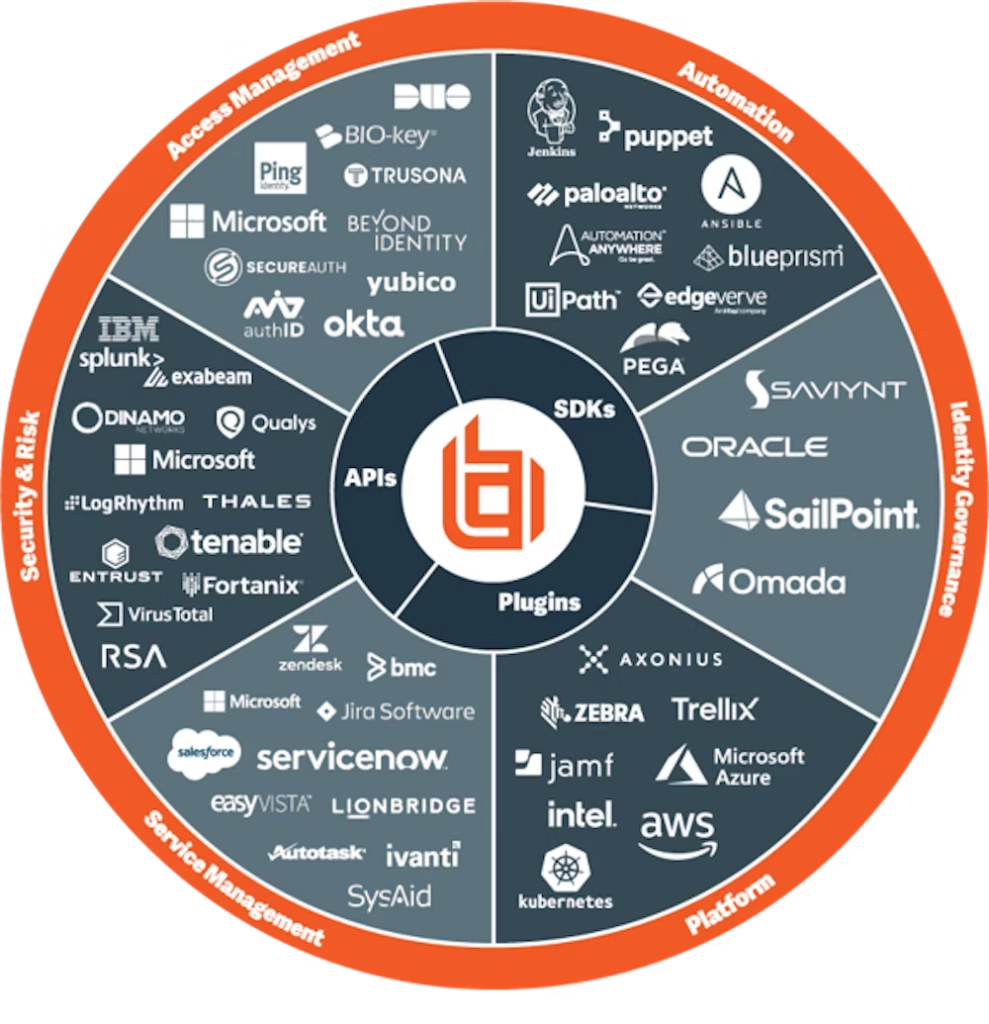

Intégrations étendues

Étendez la couverture et l’intelligence en matière de sécurité

Password Safe s’intègre avec IAM, SIEM, RPA, ITSM et d’autres plateformes, ainsi qu’avec d’autres produits BeyondTrust. SailPoint + Password Safe Intégration certifiée bidirectionnelle et dynamique avec la plateforme SailPoint Predictive Identity (IdentityIQ & IdentityNow), permettant aux organisations de gérer efficacement l’accès des utilisateurs pour les comptes privilégiés et non privilégiés. Obtenez une visibilité complète sur l’affectation des rôles et les accès pour tous les utilisateurs en cours et les changements de rôle. ServiceNow + Password Safe Le fait d’ajouter Password Safe à ServiceNow centralise la gestion et le suivi des incidents de sécurité. Enrichissez les profils d’incidents et les workflows ITSM avec des données additionnelles concernant les menaces, et rationalisez les workflows de réponse et de remédiation.

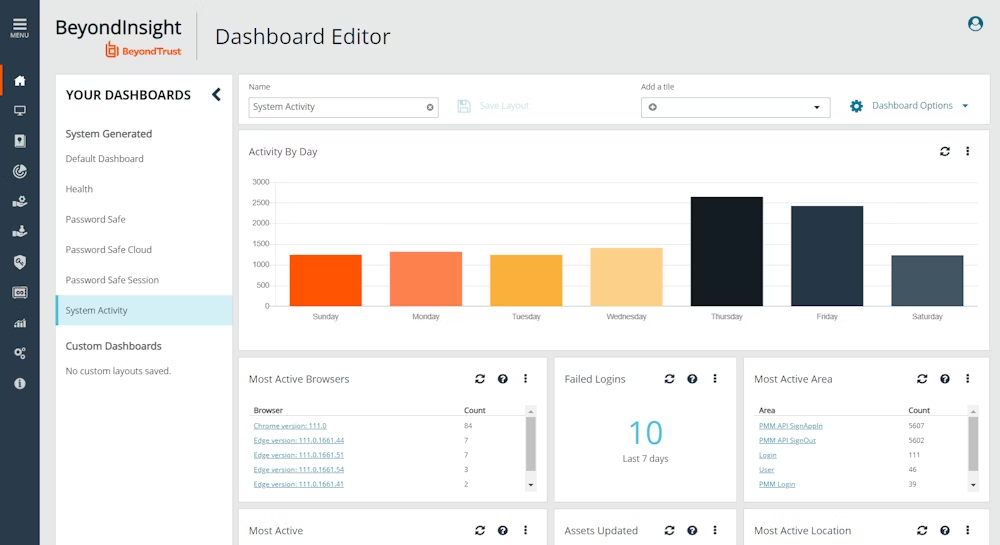

Facilitez le travail pour les audits internes et externes

Ayez à disposition des outils pour respecter et prouver la conformité avec les réglementations, ainsi que pour satisfaire les cyberassureurs. Accédez à une piste d’audit sécurisée, à des rapports de session détaillés ainsi qu’à des données d’analyse poussées en ce qui concerne les identifiants. Obtenez une visibilité détaillée sur l’utilisation des identifiants privilégiés et des secrets DevOps grâce aux rapports provenant de la console BeyondInsight incluse.

Intégrations étendues

Gestion des menaces > SIEM

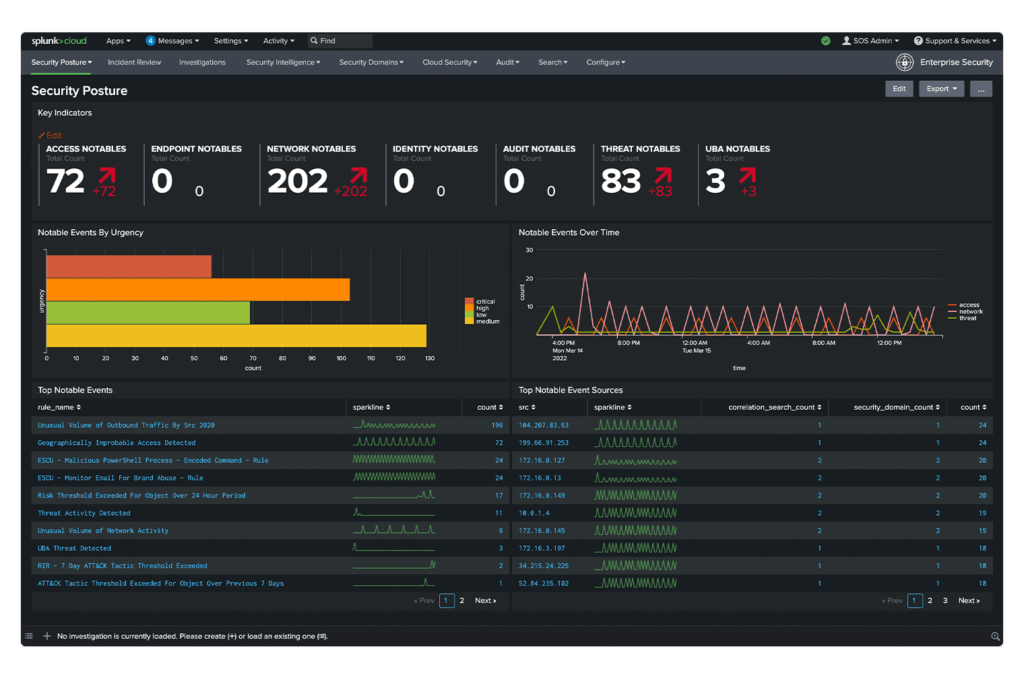

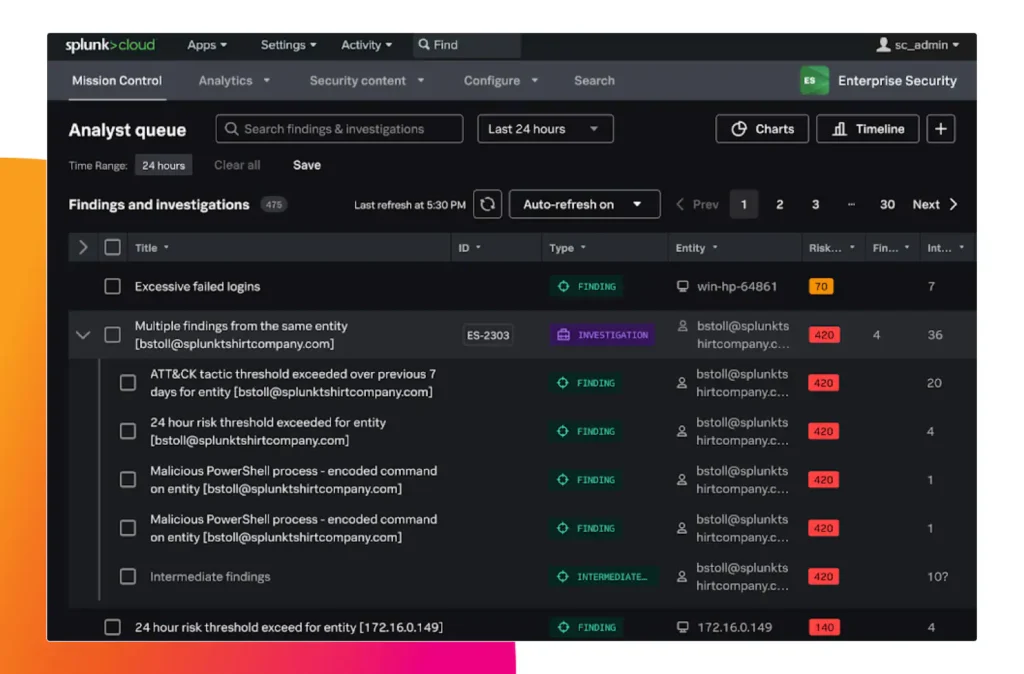

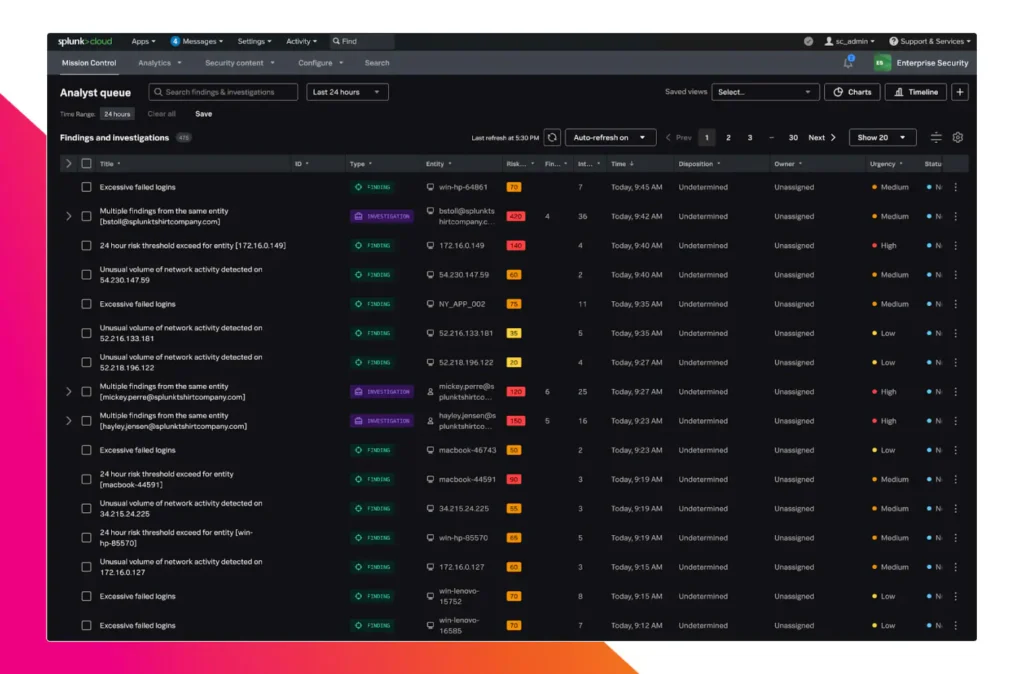

Splunk Enterprise Security

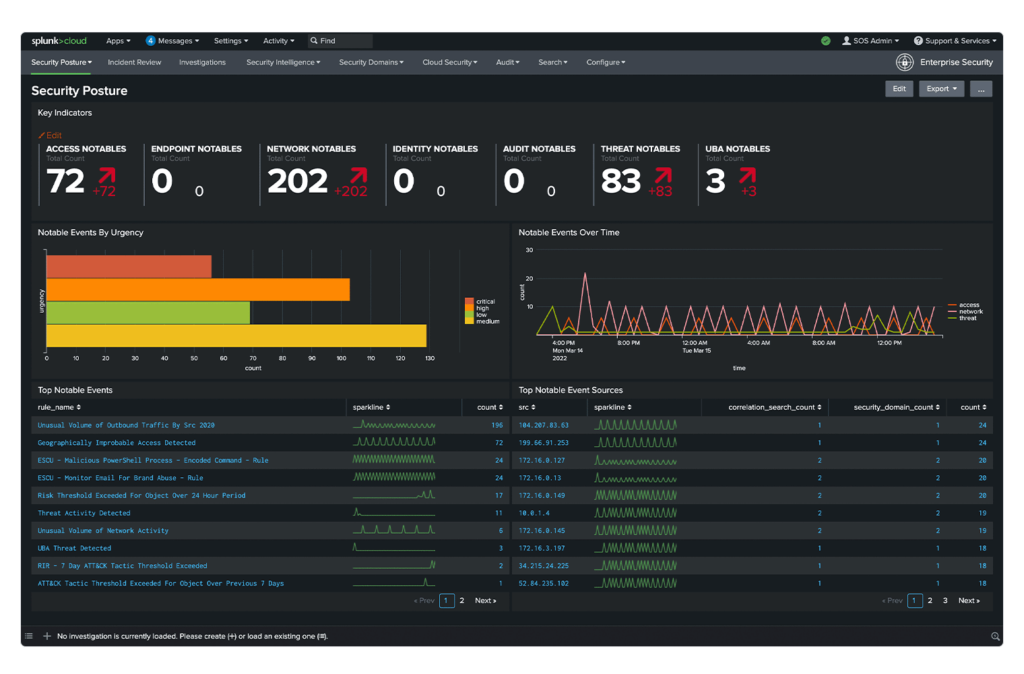

Sécurité

Notre solution SIEM de pointe offre une visibilité complète et assure une détection précise et contextualisée afin d’optimiser l’efficacité des opérations de sécurité.

La solution d’analyse de sécurité qui a la confiance des SOC du monde entier.

FONCTIONNEMENT

Bénéficiez d’une visibilité complète

Une visibilité complète et inégalée, reposant sur l’importation, la normalisation et l’analyse sans faille de données provenant de toutes les sources à grande échelle, grâce à la plateforme de données de Splunk et ses capacités d’assistance IA.

Misez sur le contexte pour des détections précises

Utilisez les alertes basées sur le risque (RBA), une exclusivité de Splunk Enterprise Security qui réduit considérablement (jusqu’à 90 %1) le volume d’alertes et veille à ce que vous soyez toujours au courant des menaces les plus urgentes. Maximisez votre productivité en recevant uniquement des alertes haute fidélité en cas de menace.

Optimisez l’efficacité opérationnelle

Grâce à l’intégration directe des playbooks d’automatisation et des actions de Splunk SOAR avec les fonctions de gestion des cas et d’investigation de Splunk Enterprise Security et de Mission Control, tout est centralisé au sein d’une même interface unifiée. Optimisez le temps moyen de détection (MTTD) et le temps moyen de réponse (MTTR) aux incidents.

Découvrez Splunk Enterprise Security 8.0, le SIEM du futur

En tant que leader du marché du SIEM, Splunk a révolutionné l’expérience du SOC et des workflows de détection des menaces, d’investigation et de réponse (TDIR). Découvrez maintenant Splunk Enterprise Security 8.0, qui permet aux analystes de sécurité de détecter immédiatement les informations essentielles, de mener des investigations complètes et de réagir rapidement. Optimisez les opérations de sécurité en adoptant des workflows TDIR complets et unifiés, une terminologie simplifiée, des fonctions modernes d’agrégation et de tri, et des outils de détection plus performants.